آنچه در این مقاله میخوانید

WAF نخستین لایهای دفاعی بین اپلیکیشن و ترافیک اینترنت است که بین اپلیکیشن، شبکه و اینترنت قرار گرفته و بر اساس قوانین امنیتی از پیش تعریفشده، ترافیک مخرب را فیلتر و مسدود میکند.

موارد استفاده WAF شامل محافظت از وبسایتها در برابر مخاطرات Zero-Day، بدافزار، آسیبپذیریهای برتر OWASP 10 و جعل هویت است.

در امنیت سایبری، یک WAF میتواند به سرعت آسیبپذیریهای متعدد امنیتی و حیاتی در برنامههای تحت وب را شناسایی کرده و از آنها محافظت کند. در حالی که فایروالهای سنتی شبکه و سایر سیستمهای تشخیص نفوذ (IDS) و سیستمهای پیشگیری از نفوذ (IPS) توانایی این کار را ندارند.

Web Application Firewall چگونه کار میکند؟

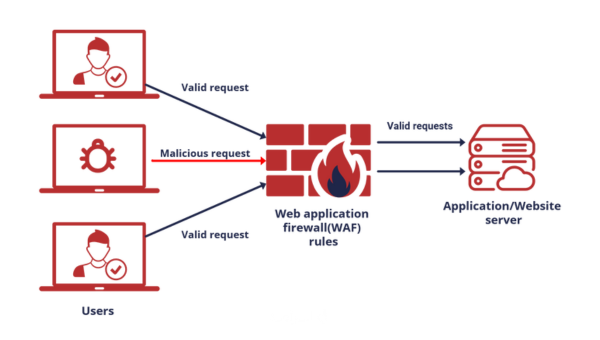

WAF در قالب پروکسیای معکوس (Reverse Proxy) و به عنوان واسطهای عمل میکند که از سرور برنامه تحت وب در برابر کلاینتهای مخرب محافظت میکند. WAF در لایه کاربردی (لایه 7) مدل OSI عمل می کند. کلاینتها به طور مستقیم با سرورهای اصلی درگیر نشده و فقط با WAF ارتباط دارند. این فرآیند برای کاربران پنهان باقی میماند و آن را به صورت یک دسترسی مستقیم تصور میکنند.

تمام درخواستهای ورودی کاربران و پاسخهای خروجی سرور از WAF عبور کرده و به این صورت WAF امکان تحلیل و مسدود سازی ترافیکهایی را که سیاستهای امنیتی را نقض میکنند، دارد.

تصویر معماری زیر، نقش WAF را به عنوان یک لایه امنیتی مهم نشان میدهد. WAF به طور یکپارچه با جریان ارتباطی موجود بین مشتری و سرور ادغام میشود.

WAF از استراتژیهای زیر برای فیلتر کردن ترافیک استفاده میکند:

- مدل امنیتی مثبت: شامل تعریف صریح الگوها و رفتارهای مجاز، اجازه دادن به ترافیک قانونی شناختهشده و مسدودسازی الگوهای دیگر است. رویکرد اصلی در این مدل، افزایش امنیت از طریق whitelist است.

- مدل امنیتی منفی: در این مدل، الگوهای مخرب شناسایی و مسدود میشود. پیشفرض این مدل نیز این است که هر ترافیکی که با الگوهای حمله از پیش تعریفشده مطابقت دارد، مخرب است. رویکرد اصلی در این مدل، افزایش امنیت از طریق blacklist است.

- قابلیتهای پیشرفته: از یادگیری ماشین (machine learning) یا الگوریتم هوش مصنوعی و هوش تهدید (threat intelligence) برای دفاع در برابر تهدیدات پیچیده استفاده میکند.

WAF برای مقابله با آسیبپذیریهای جدید نیازمند بهروزرسانی منظم خطمشیها و سیاستها است. یادگیری ماشین نیز به بهروزرسانی خودکار آن کمک کرده است که یک ویژگی مهم در دورانی محسوب میشود که تهدیدات امنیتی پیچیدهتر شدهاند.

WAF ها در قالب سختافزار ، نرمافزار و یا بهعنوان سرویس (SaaS) در دسترس هستند و سیاستهای قابل تنظیم و متناسب با نیازهای خاص برنامههای تحت وب را ارائه میدهند.

حالت استقرار WAF

WAF میتواند به روشهای مختلفی برای محافظت از برنامههای تحت وب مستقر شود. روشهای رایج استقرار WAF عبارتاند از:

- درونخطی (Inline) یا حالت پُل (Bridge Mode): WAF میتواند به صورت درونخطی یا به حالت پُل بین برنامه تحت وب و شبکه مستقر شود. WAF در حالت پل، ترافیک را بدون دخالت مستقیم کنترل میکند و آن را به یک ناظر غیرفعال تبدیل میکند.

- WAF مبتنی بر ابر: راهحلهای WAF مبتنی بر ابر توسط ارائهدهندگان خدمات ابری شخص ثالث میزبانی و مدیریت میشوند. آنها امنیت مقیاسپذیر و قابل انعطاف را برای برنامههای تحت وب، بدون نیاز به سختافزار داخلی فراهم میکنند. این سناریو به ویژه برای اپلیکیشنهایی مناسب است که هاست ابری دارند.

- WAF مبتنی بر سختافزار: سختافزارهای WAF، دستگاههایی فیزیکی هستند که در محل زیرساخت شبکه نصب میشوند. آنها حفاظت اختصاصی و محلی را برای سازمانهایی با نیازهای امنیتی ویژه ارائه میدهند.

- WAF بهعنوان سرویس (WAFaaS): این مدل، مبتنی بر ابر است که در آن یک ارائهدهنده شخص ثالث، سرویس WAF را ارائه و مدیریت میکند. این نوع استقرار برای سازمانهایی مناسب است که مدیریت و نگهداری WAF را برونسپاری میکنند.

9 روشی که WAF برای مسدود کردن حملات مخرب استفاده میکند

1. محافظت بر اساس IP

این سادهترین روش محافظت است که شامل اطلاعات استاتیک است و اگر در آن درخواست (Request) مخربی از آدرس IP خاصی بیاید، WAF از ورود آن جلوگیری میکند.

برای مثال، WAF از دیتابیسهای مشهوری مثل HoneyPot و spamhaus DB برای شناسایی IP خاص و مسدود کردن درخواستهای آن IP استفاده میکند.

2. Geo-fencing و Geo-Blocking

Geo-fencing تکنیکی است که WAF برای ایجاد محیط یا مرز مجازی در اطراف یک منطقه جغرافیاییِ خاص استفاده میکند. وقتی که آدرس IP کاربر در محدود از پیش تعریفشده قرار میگیرد، WAF میتواند دسترسی به محتوا یا ویژگیهای خاص را مجاز یا محدود کند.

WAF از پایگاه دادههای Geo IP مثل MaxMind DB برای اجازه دادن یا مسدود کردن درخواستها استفاده میکند.

شما همچنین با استفاده از WAF میتوانید قوانین مسدودکننده جغرافیایی را ایجاد کنید که برای مسدود کردن کامل دسترسیها از مناطقی خاص است؛ برای مثال، اگر کسبوکار شما فقط به مشتریان ایرانی سرویس میدهد، میتوانید دسترسی کاربران از مناطق دیگر را محدود کنید.

3. بازرسی درخواست کاربر

بازرسی جزء جداییناپذیر استراتژی WAF، برای کنترل کامل بر درخواستها و پاسخها است. با بررسی محتویات درخواستها، WAF میتواند آنها را با مقادیر «خوب» و «بد» مطابقت دهد تا بین درخواستهای سالم و مخرب تمایز قائل شود.

WAF ترافیک را با استفاده از چندین لایه فیلتر تجزیه و تحلیل میکند که میتواند حملات Zero-day، حملات (مانند حمله DoS)، فایلهای ویروسی و آسیبپذیریهای برنامه تحت وب را شناسایی کند.

WAF پیشرفته نیز میتواند ترافیک HTTPS ،XML ،JSON و دیگر فرمتهای انتقال داده را رمزگشایی و تجزیهوتحلیل کند.

بررسی سرآیند (Header)

با بررسی هدرها، WAF الگوها یا ناهنجاریهای خاصی را شناسایی میکند که ممکن است نشاندهنده فعالیت مخرب باشد؛ مثل وجود کوکی مشکوک.

هدر در یک درخواست HTTP دارای اطلاعات ضروری مانند user agent، نوع محتوا، کوکیها و متد HTTP مورد استفاده است؛ مثل GET و POST. هر کدام نیز شامل رشتههای متنی و طیف گستردهای از ترکیبات بالقوه هستند.

WAF، هر هدرِ درخواست را بهصورت جداگانه بررسی میکند تا مقادیر بالقوه مخرب را شناسایی کند؛ نه اینکه بر لیستهای مجازِ از پیش تعریفشده تکیه کند. برای مثل:

GET /login HTTP/1.1

Host: example.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/90.0.4430.93 Safari/537.36

Referer: http://evil.com

Cookie: PHPSESSID=abcdef1234567890; username=admin; password=admin123در این مثال، درخواست شامل یک هدر Referer است که به یک وبسایت مخرب (http://evil.com) اشاره میکند. وبسرور از هدر Referer برای ردیابی منبع درخواست استفاده میکند.

مهاجم با گنجاندن یک هدر Referer مخرب، ممکن است وب سرور را فریب دهد تا تصور کند که درخواست از یک منبع قابل اعتماد است.

مهاجم همچنین یک هدر کوکی شامل session ID (PHPSESSID=abcdef1234567890) و همچنین نام کاربری و رمز عبور یک حساب سرپرست (username=admin; password=admin123) را در خود جای داده است.

با گنجاندن این مقادیر در هدر کوکی، مهاجم میتواند تلاش کند تا دسترسی غیرمجاز به برنامه تحت وب داشته باشد.

WAF با بررسی این هدرها، میتواند هدر Referer مخرب و محتویات مشکوک هدر Cookie را شناسایی کند. علاوه بر این، درخواست را مسدود میکند و از موفقیتآمیز بودن حمله جلوگیری میکند.

WAF همچنین رشته user agent را که مرورگر ارسال میکند، جهت بررسی تنظیمات غیرعادی مرورگر و علائم خودکار بودن ترافیک، تجزیهوتحلیل میکند.

بازرسی محتوای درخواست

به علاوه WAF محتوای درخواست، پارامترهای پرسوجو و سایر عناصر درخواست را برای شناسایی و مسدود کردن تهدیدهای بالقوه سرویس وب بررسی میکند.

فایروال کاربردی وب، هر بایت داده را در یک بسته بررسی میکند تا ترکیب خاصی از کاراکترهای الفبایی عددی را تعیین کند که ممکن است نشاندهنده تلاش برای آسیب زدن باشد.

برای مثال، فرض کنید یک برنامه تحت وب دارای قابلیت جستوجو است و به کاربران این امکان را میدهد با وارد کردن کلمات کلیدی در کادر جستوجو، محصولات مدنظرشان را پیدا کنند.

یک مهاجم ممکن است از این ویژگی با ارسال یک ورودی دستکاریشده و حاوی SQL injection سوءاستفاده کند.

برای مثال: ‘apple’ OR 1=1;– – که سپس به صورت پرسوجوی SQL زیر اجرا میشود:

SELECT * FROM products WHERE name = 'apple' OR 1=1;--این کوئری برای دور زدن مکانیسم احراز هویت و بازیابی همه محصولات از پایگاه داده طراحی شده است.

قسمت OR 1=1 اضافه میشود تا پرسوجو همیشه true باشد، و – در پایان برای توصیف ادامه ی پرسوجو و جلوگیری از هرگونه خطا استفاده میشود.

اگر WAF فقط به لیستهای مجازِ از پیش تعریفشده متکی باشد، ممکن است نتواند این حمله را شناسایی کند؛ چرا که پرسوجو ساختار معتبری دارد.

با این حال، با بررسی هر درخواست به صورت جداگانه و تجزیهوتحلیل محتویات پرسوجو، یک WAF میتواند SQL injection را شناسایی کرده و درخواست را مسدود کند.

WAF همچنین پرسوجو را تجزیهوتحلیل میکند و بهدنبال کلمات کلیدی رایج در حملات SQL injection مانند OR، UNION، SELECT و DROP میگردد. اگر هر یک از این کلمات کلیدی شناسایی شود، WAF میتواند درخواست را مسدود کند و از موفقیتآمیز بودن حمله SQLi جلوگیری کند.

قابلیتهای تشخیص تهدید WAF فراتر از SQL injection است و سایر تهدیدات پرخطر مانند XSS و XXE را پوشش میدهد.

4. بررسی پاسخ

WAF، ترافیک خروجی از یک برنامه تحت وب را نظارت و تجزیهوتحلیل میکند تا هرگونه فعالیت بالقوه مخرب یا غیرمجاز را شناسایی و مسدود کند.

فایروال سرویس وب، محتوای بستهها (packets) را تأیید میکند تا مطمئن شود که نوع محتوا با نوع محتوای مورد انتظار منبع درخواستی مطابقت دارد؛ برای مثال اگر کلاینت، یک فایل تصویری را درخواست کند، WAF میتواند تأیید کند که پاسخ این درخواست یک فایل تصویری است، نه یک محتوای مخرب.

WAF میتواند تأیید کند که کد پاسخ بازگرداندهشده توسط برنامه تحت وب، معتبر است؛ برای مثال، اگر برنامه تحت وب یک کد خطای 404 (صفحه یافت نشد) را برای منبعی که باید وجود داشته باشد برگرداند، WAF میتواند این حمله احتمالی را شناسایی کند.

فایروال برنامه تحت وب این قابلیت را دارد که با پوشاندن یا مسدود کردن پاسخهایی که حاوی اطلاعات حساس هستند، مثل شماره کارت بانکی، از نشت دادهها جلوگیری کند.

مثلاً وقتی یکی از کارمندان، فایلی حاوی دادههای حساس را در وبسایت اشتراکگذاری فایل خارجی آپلود کند، WAF تلاش برای انتقال داده را شناسایی میکند. همچنین بررسی میکند که آیا فایل حاوی اطلاعات حساسی است که نباید به صورت خارجی به اشتراک گذاشته شود یا خیر.

در ادامه، فایل را برای یافتن الگوها یا کلمات کلیدی که با خطمشیهای طبقهبندی دادههای سازمان مطابقت دارد، اسکن میکند. اگر فایل حاوی اطلاعات حساس باشد، WAF آپلود را مسدود میکند و هشداری را به تیم امنیتی ارسال میکند؛ سپس تیم امنیتی میتواند موضوع را بررسی کرده و اقدام مناسبی مانند لغو دسترسی کاربر یا شروع تحقیقات بیشتر انجام دهد.

5. قوانین امنیتی

وقتی که یک درخواست دریافت میشود، WAF مقادیر آن را تجزیهوتحلیل میکند و آن را با قوانین خود مقایسه میکند. یک WAF معمولا دو نوع قانون امنیتی دارد: از پیش تعریفشده و سفارشی.

در ادامه، این دو قانون را بررسی میکنیم.

قوانین از پیش تعریف شده

فروشنده، قوانین از پیش تعریفشده را از قبل پیکربندی میکند. این قوانین برای محافظت در برابر حملات رایج، مانند SQL injection ، اسکریپت بین سایتی (XSS) و سایر آسیبپذیریها عمومی طراحی شده و بهطور منظم برای مقابله با تهدیدات نوظهور بهروز میشوند.

مجموعه قوانین از پیش تعریفشده شامل محافظت در برابر موارد زیر هستند:

- SQL injection

- حملات XSS

- گنجاندن فایل محلی و از راه دور

- محدودیتهای اندازه

- فرمان injection

- ورودیهای ناشناخته بد

- پسوند فایل های مخرب (به عنوان مثال، php.، .exe)

- کاراکترهای پیمایش دایرکتوری (به عنوان مثال، “..”)

- محمولههای Command injection

- محمولههای Java Deserialization

- Localhost در هدر میزبان

- متد PROPFIND HTTP

- متاکاراکترهای Shell (مثل |، >، <، )

- محمولههای اجرای کد دلخواه

- محمولههای LDAP injection

- محمولههای XPath injection

- محمولههای XML External Entity (XXE).

در زیر، مثالی از قانون از پیش تعریفشده WAF برای جلوگیری از حمله XSS آوردهایم:

SecRule ARGS "@rx <script[\s\S]*?>[\s\S]*?</script>" \

"id:1,\

phase:2,\

block,\

log,\

msg:'XSS Attack Detected',\

tag:'OWASP Top 10',\

severity:'CRITICAL'"این قانون، پارامترهای درخواست (ARGS) را برای وجود تگ <script> که معمولاً در حملات XSS استفاده میشود، بررسی میکند. اگر این قانون مطابقت داشته باشد، اقدامی را برای مسدود کردن درخواست، ثبت رویداد (log) و ارسال پیام به اپراتور سرور (msg) آغاز میکند.

این قانون همچنین شامل یک برچسب است که نشان می دهد یکی از 10 آسیب پذیری برتر OWASP را برطرف می کند و سطح شدت را به عنوان بحرانی تعیین می کند.

قوانین سفارشی

مالک وبسایت یا اپلیکیشن، قوانین سفارشی ایجاد میکند تا نگرانیهای امنیتی خاصی را که منحصر به محیط آنها است، برطرف کند. این قوانین میتوانند متناسب با نیازهای خاص برنامه تنظیم شوند و میتوانند لایههای حفاظتی بیشتری را فراتر از قوانینِ از پیش تعریفشده، ارائه دهند.

تولید قوانین خودکار

همانطور که WAF به تجزیهوتحلیل ترافیک و شناسایی الگوهای تهدیدات در حال ظهور ادامه میدهد، میتواند بهطور خودکار سیاستهایی برای محافظت در برابر آنها نیز ایجاد کند. این کار میتواند به کاهش زمان و تلاش برای ایجاد دستیِ خطمشیها کمک کند و در عین حال، از تهدیدات جدید و در حال تحولی که ممکن است هنوز قوانینی برای آنها وجود نداشته باشد، محافظت کند.

برای مثال، یک حملۀ جدید شامل ارسال پرسوجوهای SQL خاص به اپلیکیشن وب، برای دور زدن احراز هویت و دسترسی به دادههای حساس است. WAF میتواند ترافیک را تجزیهوتحلیل کند و گرامر ویژه SQL استفادهشده در حمله را شناسایی کند؛ سپس میتواند سیاستهایی را برای مسدود کردن این ساختار خاص ایجاد کند و از موفقیتآمیز بودن حمله جلوگیری کند.

وقتی که سیاست امنیتی ایجاد شد، WAF خط مشی را برای ایمنسازی برنامه اعمال میکند. اینجاست که به کارشناسان تیم پشتیبانی نیاز داریم تا بهصورت دستی، خط مشی امنیتی را اصلاح کرده و میزان اشتباهات احتمالی آن را کاهش دهند.

6. رتبهبندی ناهنجاری (Anomaly Scoring)

اگر یک قانون (rule) مطابقت داشته باشد، WAF برای هر انحراف در یک درخواست و بهعنوان بخشی از رویکرد کلی خود، امتیازی را برای تشخیص تهدید و پاسخ اعمال میکند. این رویکرد بهعنوان «رویکرد مبتنی بر ریسک» شناخته میشود.

ایده پشت سیستم امتیازدهی ناهنجاری این است که همه انحرافات یا ناهنجاریها در یک درخواست، به یک اندازه مهم نبوده یا نشاندهنده یک حمله نیستند. با اختصاص یک امتیاز به هر تغییر یا ناهنجاری، WAF میتواند سطح ریسک کلی درخواست را تعیین کند و تصمیم بگیرد که آیا آن را مسدود کند یا خیر.

WAF از عوامل مختلفی برای تخصیص امتیازها استفاده میکند؛ از جمله شدت و نوع انحراف، زمینه درخواست، و رفتار کاربر درخواستکننده.

برای مثال، یک انحراف ساده مانند غلط املایی در URL ممکن است امتیاز کمی دریافت کند؛ اما یک انحراف جدیتر، مثل تلاش برای تزریق کد SQL، ممکن است امتیاز بیشتری دریافت کند.

WAF همچنین میتواند از امتیازبندیها برای راهاندازی اقدامات مختلف مانند موارد زیر استفاده کند:

- مسدود کردن درخواستها با امتیاز بالا؛

- اجازه دادن به امتیازات پایین؛

- نیاز به تأیید بیشتر برای درخواستهای دارای امتیاز متوسط.

7. محدودیتهای نرخ DDoS

محدودیتهای نرخ DDoS تعداد درخواستهایی را محدود میکند که یک آدرس IP خاص میتواند در یک بازه زمانی معیّن به سرور ارسال کند. محدودیت نرخ معمولاً بر اساس آستانه از پیش تعیینشدهای تنظیم میشود که برای ترافیک عادی ایمن در نظر گرفته شده و هر درخواستی که از این حد بیشتر باشد، مسدود میشود.

با اعمال محدودیتهای نرخ DDoS، یک WAF میتواند بهطور مؤثری مانع از تحت فشار قرار دادن سرور توسط مهاجمان با سیل درخواستها شود. این ویژگی کمک میکند تا مطمئن شوید که کاربران واقعی همچنان میتوانند به سرور دسترسی داشته باشند و فرایندهای تجاری میتواند بدون وقفه ادامه یابد.

برای مثال، وبسایت کسبوکاری را در نظر بگیرید که حدود 1000 درخواست در دقیقه دریافت میکند. این کسبوکار برای محافظت در برابر حملات DDoS، محدودیت نرخ DDoS را 2000 درخواست در دقیقه برای هر آدرس IP معین در نظر میگیرد؛ این یعنی که اگر یک آدرس IP بیش از 2000 درخواست در دقیقه به سرور ارسال کند، WAF این درخواستها را مسدود میکند.

حالا فرض کنید که یک مهاجم، حمله DDoS را علیه وبسایت آن کسبوکار انجام میدهد و از یک باتنت برای سرازیر کردن درخواستها به سرور استفاده میکند. در این حالت، حتی اگر مهاجم هزاران دستگاه در معرض خطر را کنترل کند، WAF هر آدرس IP را که از آستانه 2000 درخواست در دقیقه فراتر رود، مسدود میکند. این ویژگی، بهطور مؤثر میتواند تأثیر حمله DDoS را محدود کند و به وب سایت اجازه دهد تا برای کاربران واقعی نمایش داده شود.

نقص اصلی مکانیسمِ محدودیت نرخ، وابستگی آن به میزان ترافیک ثابت است؛ در نتیجه، حملات ممکن است تا رسیدن به آن میزان شناسایی نشوند که منجر به شناسایی کند یا نامناسب حمله میشود.

8. کنترل رباتها (Bot Mitigation)

WAF میتواند کوکیهای ارسالشده توسط مرورگر را تجزیهوتحلیل کند و آنها را در دیتابیس کوکیهای ربات شناختهشده، مثل Udger، Checktor و Whatisyourbrowser DB بررسی کند.

بخشی از اجزای کنترل Bot عبارتاند از:

- چالشهای CAPTCHA؛

- محدود کردن نرخ؛

- ربات مدعی (Bot Pretender)؛

- Web Scraping Protection؛

- هوش ربات (اثر انگشت، IP، الگوهای رفتاری).

WAF از تجزیهوتحلیلهای مبتنی بر رفتار برای تشخیص ترافیک خودکار استفاده میکند. این کار میتواند شامل تجزیهوتحلیل سرعت و فرکانس درخواستها، ترتیب دسترسی به صفحات و سایر عواملی باشد که میتواند به تمایز بین رفتار ربات و انسان کمک کند.

برخلاف معیارهای امنیتی سنتی که بر قوانین ثابت تکیه میکنند، تحلیل رفتاری، بر درک رفتار عادی برنامهها و کاربران تمرکز میکند و امکان تشخیص ناهنجاریها یا انحرافهایی را میدهد که ممکن است نشاندهنده یک تهدید امنیتی باشد.

تحلیل رفتاری با درک دامنه ی کاربری، به کاهش “کشف نادرست” کمک میکند، تغییرات عادی در رفتار کاربر را در نظر میگیرد و احتمال ایجاد هشدار برای فعالیتهای درست را کاهش میدهد.

حفاظت در برابر رباتها شامل اهداف زیر است:

- شناسایی رباتها از انسان؛

- شناسایی ربات خوب در مقابل ربات بد؛

- اجازه دادن به رباتهای خوب مسدودسازی رباتهای بد؛

- شناسایی منشأ ربات و مسدودسازی آدرس IP؛

- تحلیل رفتار رباتها و مدیریت محدودیت نرخ

9. تهدیدات هوشمند

WAF از اطلاعات تهدیدهایی استفاده میکند که از طریق تیمهای داخلی و ارائهدهندگان شخص ثالث تهیه میشود و با این کار، توانایی خود را در شناسایی و مقابله با حملات افزایش میدهد.

فیدهای اطلاعاتی تهدیدات، ارائهدهندگان WAF را از وجود عوامل مخرب شناختهشده مطلع میکنند و با مسدود کردن فعالانه IP ،URL و دامنههای مخرب با بهروزرسانیهای مرتب، انطباق با تهدید در حال تکامل را امکانپذیر میسازد.

ادغام اطلاعات تهدید، نظارت مستمر را پرورش میدهد و به WAF اجازه میدهد از حملات مداوم درس بگیرد، رویکرد دفاعی خود را تنظیم کند و وضعیت امنیتی قدرتمندی در برابر تهدیدات سایبری مختلف داشته باشد.

با ادغام این روشها، WAF میتواند با موفقیت بین ترافیک انسان و ربات تمایز قائل شود، ترافیک مخرب را شناسایی کند و دفاعی مؤثر در برابر حملات DDoS و ربات ارائه دهد.

شما میتوانید با استفاده از سرویس WAF ابرآمد امنیت سایت و اپلیکیشن خود را تامین کنید. برای آشنایی بیشتر با این سرویس ابرآمد کلیک کنید.

این مقاله را به اشتراک بگذارید