آنچه در این مقاله میخوانید

باجافزار RTM Locker چیست؟

RTM Locker جدیدترین عملیات باجافزاری کشف شده است که سازمانها را هدف قرار میدهد. این باجافزار از استقرار یک رمزگذار لینوکس برای هدف قراردادن ماشینهای مجازی موجود روی سرورهای VMware ESXi استفاده میکند.

RTM مخفف عبارت Read The Manual و نام یک گروه جرائم سایبری است که از سال 2015 در زمینه کلاهبرداریهای مالی فعالیت میکند. این گروه برای انتشار تروجان بانکی وسرقت مالی از قربانیان شهرت دارد.

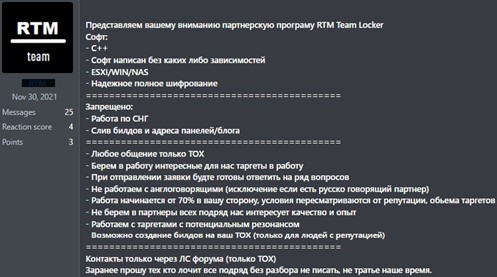

سازمان امنیت سایبری Trellix گزارش داده که RTM Locker در آوریل 2023 عملیات باجافزار به عنوان سرویس (RaaS) را راهاندازی کرده است و در حال جذب نیروی کار است که در میان آنها افراد اتحادیه جرایم سایبری Conti هم دیده میشوند. Trel Trojan lix همچنین توضیح داده که گروه RTM Locker از کارکنان برای باج گرفتن از قربانیان استفاده میکند و تمامی آنها مجبورند از قوانین سختگیرانه گروه پیروی کنند.

دسامبر 2022 گروه تحقیقات امنیتی MalwareHunterTeam نیز نمونهای از RTM locker را با BleepingComputer به اشتراک گذاشته که این اتفاق نشاندهنده فعال بودن این RaaS به مدت حداقل 5 ماه است. در آن زمان MalwareHunterTeam و Trellix تنها یک باجافزار رمزگذار مخصوص ویندوز را مشاهده کرده بودند؛ اما همانطور که Uptycs گزارش داد، RTM اهداف خود را به لینوکس و سرورهای VMware ESXi نیز گسترش داده است.

حمله به VMware ESXi

در سالهای اخیر شرکتها به استفاده از ماشینهای مجازی (VMs) روی آوردهاند؛ چون این ماشینها مدیریت بهبودیافته دستگاهها و مدیریت مؤثرتر منابع را در اختیارشان قرار میدهند. به همین دلیل عموماً سرورهای سازمانها روی ترکیبی از دستگاههای مجزا و سرورهای VMware ESXi که سرورهای مجزای چندگانه را اجرا میکنند، پخش شده است.

عملیات باجافزاری هم این ترند را دنبال کردهاند و رمزگذارهای لینوکس مجزایی را برای هدف قرار دادن سرورهای ESXi ساختهاند تا تمامی دادههای مورد استفاده سازمانها را بهصورت مناسب رمزگذاری کنند.

BleepingComputer این موضوع را تقریباً در تمامی عملیات باجافزاریاییای که توسط گروههای دیگر انجام شده، مشاهده کرده است. لیست این گروهها که بهتازگی RTM Locker نیز به آنها اضافه شده را در ادامه میبینید:

- Royal

- Black Basta

- LockBit

- BlackMatter

- AvosLocker

- Revil

- HelloKitty

- RansomEXX

- Hive

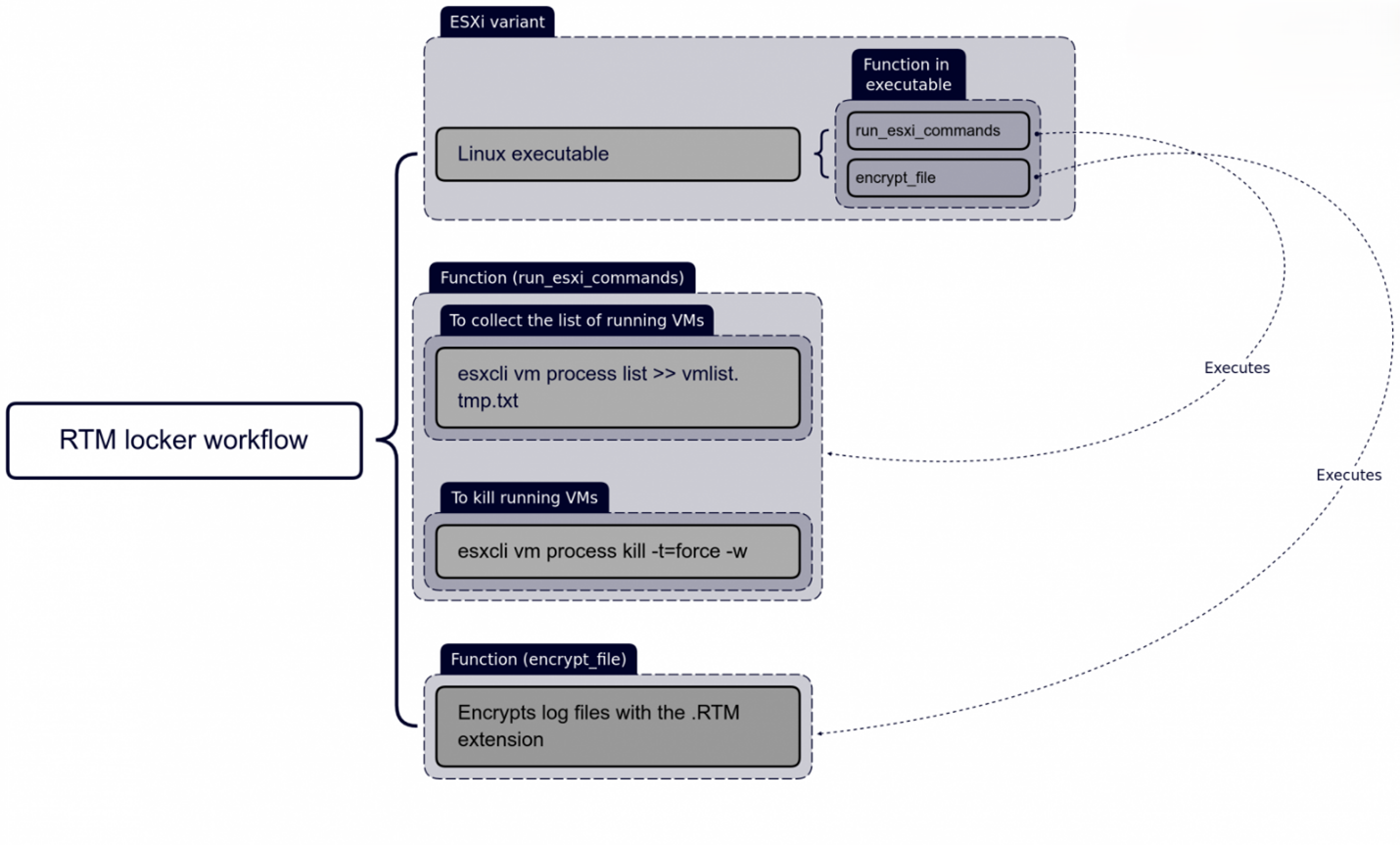

در گزارشی که بهتازگی توسط Uptycs منتشر شده، محققان نسخه لینوکس RTM Locker را تجزیهوتحلیل کردهاند که پایه و اساس آن Source code لو رفته از باجافزار منسوخ شده Babuk است.

به نظر میرسد که نسخه لینوکس رمزگذار RTM Locker بهصورت اختصاصی برای حمله به سیستمهای VMware ESXi ساخته شده است؛ چون حاوی منابع متعدد از دستوراتی است که از آنها برای مدیریت ماشینهای مجازی استفاده میشود.

پس از راهاندازی، این رمزگذار ابتدا تلاش میکند تمامی ماشینهای مجازی VMware ESXi را با استفاده از جمعآوری فهرستی از ماشینهای مجازی در حال اجرا رمزگذاری کند و برای این کار از دستورesxcli زیر استفاده میکند:

esxcli vm process list >> vmlist.tmp.txtسپس رمزگذار با استفاده از دستور زیر همه ماشینهای مجازی در حال اجرا را متوقف میکند:

esxcli vm process kill -t=force -wبعد از توقف همه ماشینهای مجازی، رمزگذار اقدام به رمزگذاری تمامی فایلهایی میکند که پسوندهای زیر را دارند:

- .log (فایلهای log)

- .vmdk (دیسکهای مجازی یا virtual disk)

- .vmem (حافظه ماشین مجازی)

- .vswp (فایلهای swap)

- .vmsn (snapshot ماشین مجازی)

تمامی این فایلها با ماشینهای مجازی در حال اجرا روی VMware ESXi ارتباط دارند.

RTM هم مثل Babuk از تولید اعداد تصادفی و ECDH روی Curve25519 برای رمزگذاری نامتقارن استفاده میکند؛ اما برخلاف Sosemanuk برای رمزگذاری متقارن به ChaCha متکی است. Uptycs همچنین اظهار کرده که الگوریتمهای رمزنگاری بهصورت استاتیک در کد باینری به کار گرفته شدهاند و این موضوع باعث شده که فرایند رمزنگاری قابلاعتمادتر باشد.

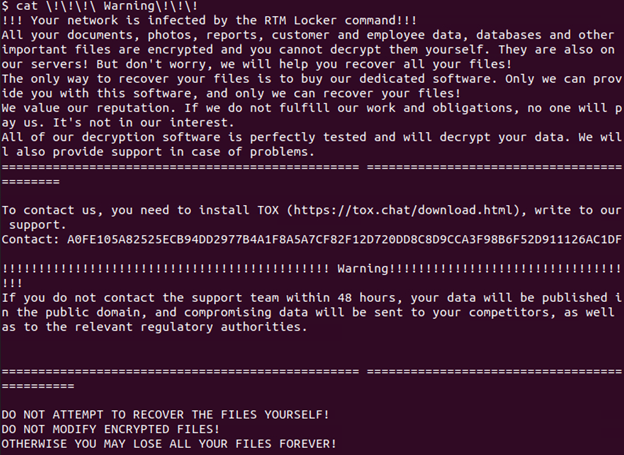

هنگام رمزگذاری فایلها، رمزگذار پسوند .RTM را به نام تمامی فایلهای رمزگذاری شده اضافه میکند و پس از آن یادداشتهای باجگیری را با نام !!! Warning !!! روی سیستم آلوده ایجاد میکند.

در این یادداشت تهدید شده که قربانی باید ظرف 48 ساعت از طریق TOX با پشتیبانی RTM ارتباط برقرار کند تا بر سر پرداخت باج مذاکره شود و در غیر این صورت، دادههای دزدیده شده منتشر میشوند.

در گذشته RTM Locker از سایتهای مذاکره برای پرداخت که روی سایتهای TOR زیر موجود بودند استفاده میکرد؛ اما بهتازگی برای مذاکره به TOX نقلمکان کرده است.

nvfutdbq3ubteaxj4m2jyihov5aa4akfudsj5h7vhyrvfarfra26ksyd.onion

3wugtklp46ufx7dnr6j5cd6ate7wnvnivsyvwuni7hqcqt7hm5r72nid.onion

وجود نسخهای که ESXi را هدف قرار میدهد، برای دستهبندی RTM Locker به عنوان تهدیدی چشمگیر برای سازمانها کافی است.

با این حال خبر خوب اینکه تحقیقات BleepingComputer نشان داده این گروه زیاد فعال نیست؛ گرچه ممکن است این وضعیت در آینده تغییر کند.

برای محافظت از وبسایت و اپلیکیشنهای خود میتوانید از سرویس امنیتی WAF استفاده کنید.

این مقاله را به اشتراک بگذارید