آنچه در این مقاله میخوانید

Dark Power گروهی جدید از هکرهای باجافزاری است که اخیراً سعی کرده برای خودش اسمی دست و پا کند. در این مقاله به ویژگیهای باجافزارهای این گروه و برخی از اطلاعات مربوط به سایت بدنامشان اشاره شده که در آن اطلاعات مشتریانی که باج ندادهاند درج میشود.

بر اساس اطلاعات بهدستآمده، حملات این گروه بر بخش خاصی از بازار یا موقعیت جغرافیایی خاصی متمرکز نیست و آنها کاملاً فرصتطلبانه عمل میکنند.

اطلاعات نمونه

| ef.exe | Filename |

|---|---|

| df134a54ae5dca7963e49d97dd104660 | MD5 |

| 9bddcce91756469051f2385ef36ba8171d99686d | SHA-1 |

| 11ddebd9b22a3a21be11908feda0ea1e1aa97bc67b2dfefe766fcea467367394 | SHA-256 |

| 1323422 bytes (1.3 MB) | File size |

| 2023-01-29 02:01:33 | Compile date |

| Nim MINGW x64 | Compiler |

Nim که در ابتدا زبان برنامهنویسی نامفهومی بود، در حال حاضر به عنوان زبانی رایج برای نوشتن بدافزارها به کار میرود. سازندگان بدافزارها به دلیل سادگی استفاده از این زبان و قابلیت انطباق با پلتفرمهای مختلف، از آن استفاده میکنند.

قالببندی کلید رمزنگاری

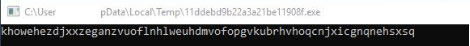

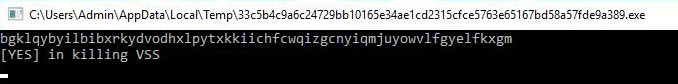

در ابتدای کار، بدافزار این گروه از یک استرینگ ASCII بلند 64 کاراکتری که از حروف انگلیسی کوچک ساخته شده استفاده میکند. حروف این استرینگ که نمونهای از آن در تصویر زیر آمده، بهصورت تصادفی پشت سر یکدیگر قرار میگیرند و بعداً از آن برای قالببندی الگوریتم رمزنگاری استفاده میشود.

تصادفی بودن ترتیب این حروف باعث میشود که در هر نوبت از اجرای نمونه، از منحصربهفرد بودن کلید رمزنگاری اطمینان حاصل شود. در نتیجه این کلید برای هر کدام از دستگاههای هدف، متفاوت خواهد بود و ساخت ابزاری عمومی برای ترجمه اطلاعات رمزنگاری شده بدافزار را به تأخیر میاندازد. در نمونه هم از کتابخانه (library) Nimcrypto برای به جریان انداختن فرآیندهای نهفته استفاده شده است.

رمزنگاری استرینگ باینری

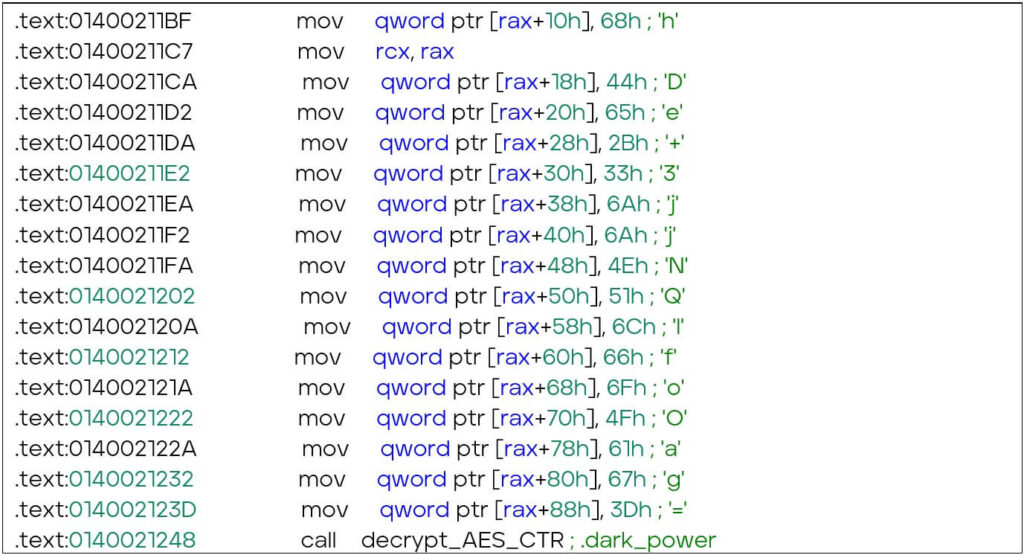

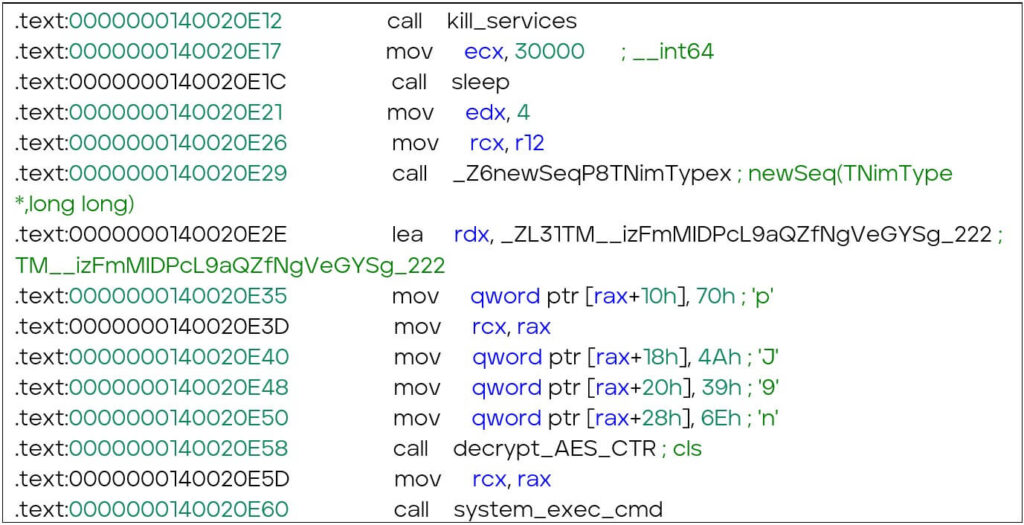

استرینگهای این بدافزار رمزنگاری میشوند و این کار احتمالاً به این خاطر انجام میشود که قربانیان نتوانند از یک قانون کلی برای شناسایی آن پیروی کنند. در این بدافزار از استرینگهای ciphertext در فرمتی باینری مبتنی بر کدبندی بیس 64 استفاده میشود. زمانی که استرینگ رمزنگاری شده کدگشایی میشود، اطلاعات آن با استفاده از کلیدی ثابت که یک هش SHA-256 از یک استرینگ کدنویسی شده حرفهای است، ترجمه میشود. مسیر اولیه یا initialization vector(iv) نیز در کد باینری گنجانده شده و در هر فرمان رمزگشایی از یک iv متفاوت استفاده میشود.

از دستورالعملهای تجزیه شده بالا برای رمزگشایی یک استرینگ استفاده شده که خروجی آن عبارت Dark Power است. iv روی rdx بازگذاری شده، درحالیکه از rax برای ذخیرهکردن کد باینری مبتنی بر بیس 64 و استرینگ رمزنگاری شده استفاده شده است. فراخواندن تابع decrypt_AES_CTR استرینگ موردنظر را رمزگشایی میکند.

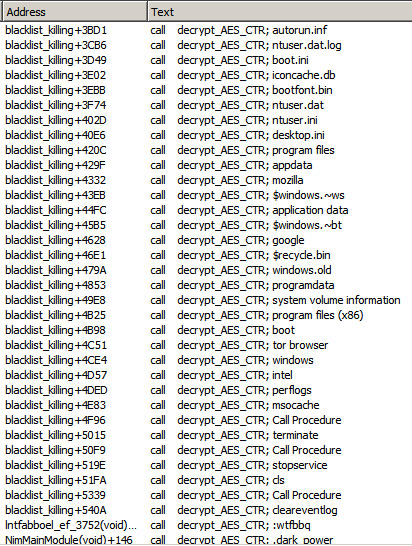

برای این که تجزیهوتحلیل این بدافزار آسانتر شود، میتوان مثل تصویر زیر تمامی استرینگهای رمزنگاری شده را رمزگشایی کرد. این موضوع به تحلیلگران کمک میکند تا فرآیندهای داخلی باجافزار را بهتر درک کنند.

متوقف کردن سرویسها

باجافزار Dark Power سرویسهای خاصی را در کامپیوتر قربانی هدف قرار میدهد و سرویسهای ‘veeam، ‘memtas’ ، ‘sql’، ‘mssql’، ‘backup’، ‘vss’، ‘sophos’، ‘svc و ‘mepocs’ را از کار میاندازد. از کار انداختن این سرویسها باعث میشود که بازیابی فایلها، سرویسها و فایلهای آزاد (دیتابیسها) برای قربانی دشوار شود و خود باجافزار میتواند آنها را رمزنگاری کند. علاوه بر این سرویس Volume Shadow Copy Service (VSS) که وظیفه نگهداری کپیهای سایه (Shadow copy) از فایلها را دارد نیز از کار میافتد که در حملات باجافزاری رایج است.

همچنین سایر سرویسهای پشتیبانگیری و ضد بدافزاری از کار میافتند و هدف از تمامی این کارها این است که احتمال پرداخت باج طلب شده بالا برود. زمانی که باجافزار هر سرویس یا فرآیندی که با لیست از پیش تعریف شده خود مطابقت دارد را کشف میکند، دستور [YES] in killing (service name) را همانند تصویر زیر در کنسول وارد میکند:

نابودی فرآیندها

فرآیندهایی که اغلب فایلها (مثل فعالیتهای مرتبط با آفیس) را مسدود میکنند، تقریباً در فرآیندی مشابه با متوقف کردن سرویسها نابود میشوند. برای نابودی فرآیندها، باجافزار به برخی از ابزارهای Windows Management Instrumentation (WMI) مثل winmgmts: و {impersonationLevel=impersonate}!.\root\cimv2 کوئری select * from win32_process را ارسال میکند که لیستی از فرآیندهای در حال اجرا را باز خواهد کرد. پس از آن، هر فرآیندی که با لیست از پیش تعریف شده باجافزار مطابقت دارد، از بین میرود.

در این لیست مقادیری مثل taskmgr.exe، steam.exe و firefox.exe در کنار برخی از فرآیندهای مربوط به آفیس مثل excel.exe، winword.exe، powerpnt.exe و visio.exe وجود دارند که بعضی از فرآیندهای خاص مربوط به مدیریت دیتابیس مثل sql.exe، oracle.exe و dbsnmp.exe هم به آنها اضافه میشوند تا از رمزنگاری فرآیندهای مربوط به تمامی دیتابیسها هم اطمینان حاصل شود.

هدف از نابودی این فرآیندها، اطمینان از تکمیل فرآیند رمزنگاری بدون مواجهه با فایلهای قفل شده است. فهرست تمامی فرآیندهای هدف این باجافزار را در ادامه میبینید:

| synctime.exe | agntsvc.exe | taskmgr.exe |

| infopath.exe | mspub.exe | encsvc.exe |

| mydesktopservice.exe | onenote.exe | powerpnt.exe |

| firefox.exe | winword.exe | ocssd.exe |

| oracle.exe | thebat.exe | steam.exe |

| sqbcoreservice.exe | excel.exe | isqlplussvc.exe |

| dbeng50.exe | mydesktopqos.exe | outlook.exe |

| tbirdconfig.exe | ocautoupds.exe | sql.exe |

| msaccess.exe | thunderbird.exe | ocomm.exe |

| wordpad.exe | dbsnmp.exe | visio.exe |

| xfssvccon.exe |

فایلها و فولدرهایی که رمزنگاری نمیشوند

زمانی که تمامی سرویسها و فرآیندهای موردنظر متوقف و نابود شدند، یک فیلتر هم توسط باجافزار اعمال میشود که طی آن نام بعضی از فایلها، فولدرها و پسوند فایلها از رمزنگاری مستثنی میشود. برای این که قربانی بتواند یادداشت باجگیری را ببیند، سیستم باید به کار خود ادامه دهد و برای رسیدن به این منظور بعضی از فایلها و فولدرها که وجودشان برای ادامه کار سیستم حیاتی است، از رمزنگاری مستثنی میشوند.

جداول زیر، نام فایلها، فولدرها و پسوند فایلهایی که مستثنی میشوند را نشان میدهد:

| .lib | .theme | .dll | .bin | .ocx |

| .search-ms | .msi | .hta | .mod | .rom |

| .dat | .sys | .deskthemepack | .ics | .prf |

| .ini | .wpx | .nomedia | .com | .themepack |

| .regtrans-ms | .cpl | .msu | .hlp | .msstyles |

| .ps1 | .adv | .rtp | .spl | .lnk |

| .log2 | .msc | .msp | .nls | .icns |

| .log1 | .scr | .idx | .cab | .mpa |

| .blf | .bat | .ani | .exe | .drv |

| .ldf | .key | .386 | .diagpkg | .cur |

| .lock | .ico | .diagcfg | .icl | .diagcab |

| .cmd | .shs |

| bootfont.bin | autorun.inf | readme.pdf |

| ntuser.dat | ntuser.dat.log | ntldr |

| ntuser.ini | boot.ini | thumbs.db |

| desktop.ini | iconcache.db | bootsect.bak |

| program files | $recycle.bin | tor browser |

| appdata | windows.old | windows |

| mozilla | programdata | intel |

| $windows.~ws | system volume information | perflogs |

| application data | program files (x86) | msocache |

| $windows.~bt | boot |

پاککردن لاگ (log) و کنسول

بعد از توقف سرویسها، باجافزار برای مدت 30 ثانیه دست از کار میکشد و دستور ویندوز C:\Windows\system32\cmd.exe /c cls را برای پاککردن کنسول اجرا میکند (مثل شکل زیر).

در این نمونه، باجافزار از کوئریهای WMI موسوم به Select * from Win32_NTEventLogFile و ClearEventLog() برای پاککردن لاگ سیستم استفاده کرده است. معمولاً باجافزارها از این فرآیند برای پاککردن ردپای خود استفاده و کار تحلیلگران را برای تحقیق و تفحص در مورد حمله خود سخت میکنند. در مرحله بعدی، باجافزار نمایش یادداشت باجخواهی و فرآیند رمزنگاری را آغاز میکند.

نوشتن یادداشت باجگیری

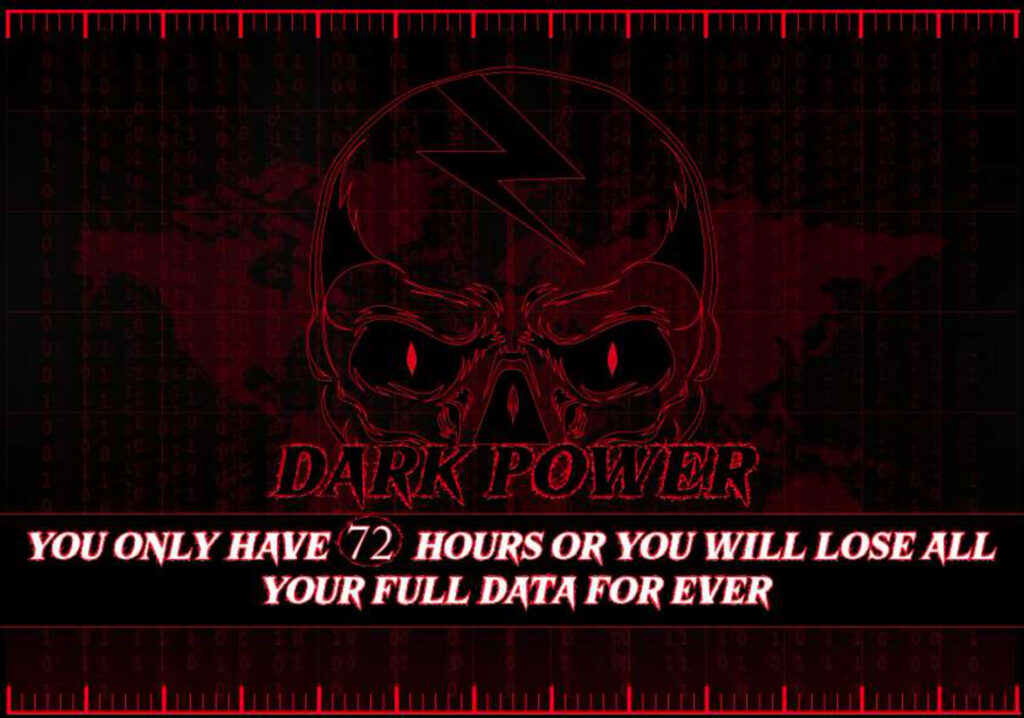

تمامی فولدرهایی که توسط باجافزار لیست شدهاند یک کپی از یادداشت باجگیری (مشابه تصویر زیر) را دریافت میکنند. برخلاف فایلهای نوت سادهای که سایر باجافزارها منتشر میکنند، فایل باجگیری Dark Power فرمت پیدیاف دارد و با استفاده از Adobe Illustrator 26.0 ساخته شده است. این گروه آخرین بار فایل باجگیری خود را در تاریخ نهم فوریه 2023 تغییر داده است.

در این یادداشت باجگیری از قربانی خواسته میشود که مبلغ 10 هزار دلار را به کیف پولی بر بستر بلاکچین Monero و به آدرس زیر منتقل کند:

XMR

85D16UodGevaWw6o9UuUu8j5uosk9fHmRZSUoDp6hTd2ceT9nvZ5hPedmoHYxedHzy6QW4KnxpNC7MwYFYYRCdt[redacted]

همچنین این یادداشت حاوی آدرس سایتی است که با مرورگر Tor باز میشود و فرمت power[redacted].onion دارد. اطلاعات قربانیهای گروه در این سایت درج شده و یک آیدی qTox ID (EBBB[redacted]) برای چت و ارتباط در آن قرار داده شده است.

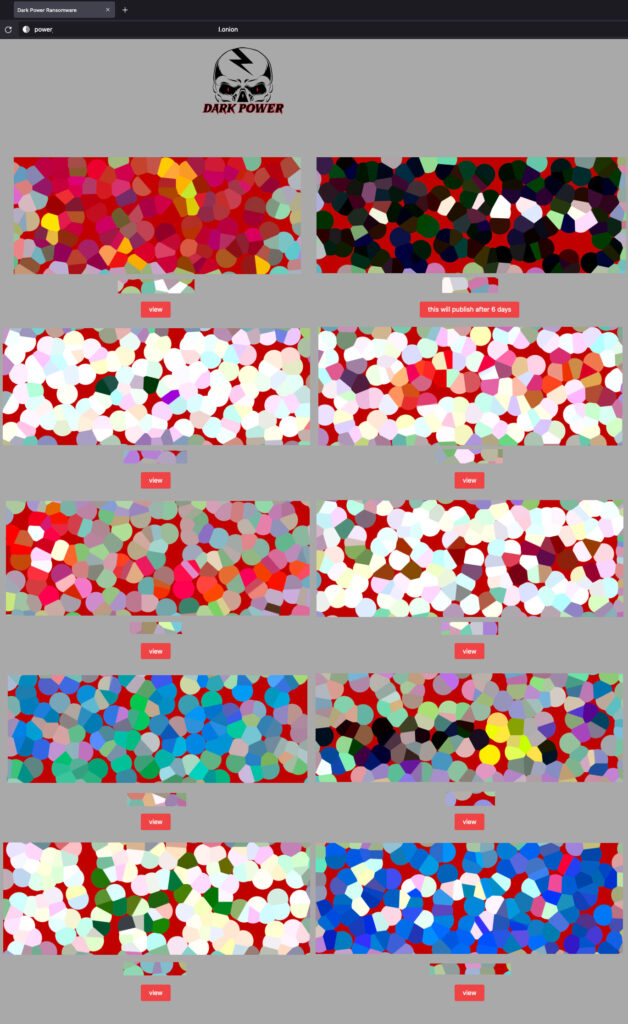

هم سایت و هم پیامرسان به ناشناس ماندن هویت مهاجمان کمک میکند؛ چون سرورهای آنها متمرکز نیست و برای ارتباطات پروتکلهای خاصی دارند. شکلهایی که در زیر شطرنجی شدهاند همان لوگوی قربانیان Dark Power هستند تا از به اشتراک گذاشتن اطلاعات قربانیان و آسیبپذیربودن دیوارهای امنیتی آنها جلوگیری شود.

رمزنگاری دادهها

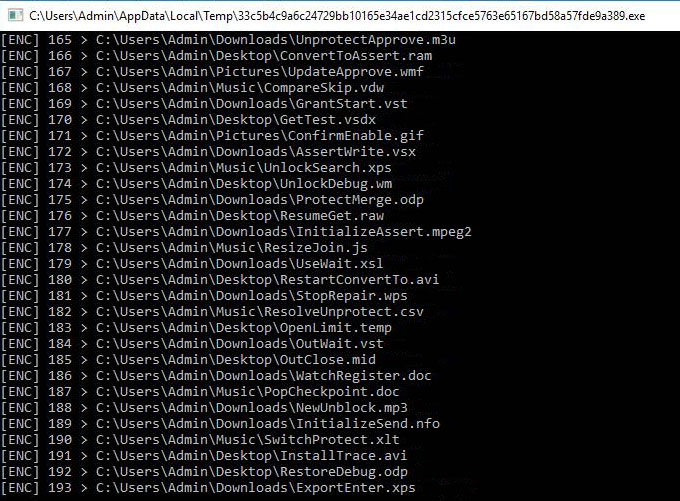

رمزنگاری دادههایی که فیلتر نشدهاند با استفاده از AES (CRT mode) انجام میشود. مسیرهای فایلهای رمزنگاری شده که شمارنده دارند با استفاده از خروجی استاندارد در تصویر زیر چاپ و به نمایش درآمده است:

2 نوع کلی باجافزار وجود دارد که هر کدام از کلید و فرمت متفاوتی برای رمزنگاری استفاده میکنند:

- خروجی الگوریتم هش sha256 که با استفاده از کلید رمزنگاری شده بهدستآمده، به دو نیمه تقسیم میشود. نیمه اول به عنوان یک کلید AES به کار میرود و نیمه دوم هم کارکرد iv را دارد.

- خروجی الگوریتم هش sha256 که با استفاده از کلید رمزنگاری شده بهدستآمده به عنوان کلید رمزنگاری AES به کار میرود و مقدار ثابت و 128 بیتی 73 4B D9 D6 BA D5 12 A0 72 7F D6 4C 1E F4 96 87 نیز به عنوان کلید رمزنگاری nonce به کار میرود.

بعد از رمزنگاری کل فایلها، باجافزار فرمت آنها را به .dark_power تغییر میدهد.

تشخیص هوشمند تهدیدات

Dark Power یکی از گروههایی هکری متعددی است که 2 بار از قربانیان خود اخاذی میکنند، یک بار پیش از رمزنگاری دادهها و بار دیگر پیش از انتشار آنها در صورت پرداختنشدن درخواست اولیه.

خود باجافزار این گروه هیچ فایلی را بارگذاری نمیکند و همین موضوع باعث میشود تا این تصور به وجود بیاید که سرقت و نشتی دادهها بهصورت دستی و پیش از استقرار باجافزار انجام میشود.

Dark Power در سطح جهانی کار میکند و قربانیان آنها از کشورهایی مثل چک، مصر، فرانسه، اسرائیل، پرو، ترکیه و ایالات متحده هستند. بر اساس سایت این گروه، آنها توانستهاند با موفقیت به 10 قربانی حمله کنند که زمینه فعالیت آنها متنوع بوده و شامل آموزش، IT، سلامت، ساختوساز و تولید غذا میشود.

اگر سیستم شما به باجافزار Dark Power آلوده شد باید چهکار کنید؟

به این نکته توجه کنید که پرداخت باج خواسته شده، رمزگشایی فایلهای شما را تضمین نمیکند و در مقابل، گروههای هکری را تشویق به فعالیت کرده و مخارج آنها را تأمین میکند. به قربانیان توصیه میشود که باج درخواست شده را پرداخت نکنند، به مجریان قانون اطلاع دهند و از متخصصین امنیت قابلاعتماد برای بازگرداندن فایلهای خود کمک بگیرند.

جمعبندی

استفاده از زبانهای برنامهنویسی جدید مثل NIM، Golang و Rust توسط سازندگان بدافزارها، ترند چندان جدیدی نیست. با این حال هزینه بهروز نگهداشتن دانش فنی و امنیتی در سمت قربانیان احتمالی از یادگیری زبانهای جدید توسط مهاجمان بیشتر است. بهاشتراکگذاری اطلاعات بهروز در مورد حملات هکری در چنین مقالاتی، به کاهش این هزینهها و کل جامعه کمک میکند.

Dark Power نشان داده که فارغ از زبان مورداستفاده برای نوشتن باجافزار، داشتن رویکردی کلی و ثابت نسبت به حملات باجافزاری هنوز تأثیر دارد.

برای به حداقل رساندن حملات سایبری وبسایت و اپلیکیشن خود میتوانید از سرویس امنیتی WAF ابرآمد استفاده کنید. همچنین برای دریافت مشاوره رایگان در مورد تمامی سرویسهای ابرآمد میتوانید با واحد فروش در ارتباط باشید: 02183382999

- تیم تحقیقاتی Trellix چگونه بدافزار Dark Power را کشف کرد؟

این تیم با تحلیل کدهای مخرب و رفتارهای بدافزار Dark Power توانست به این بدافزار پی ببرد. آنها از تکنیکهای مختلفی مانند مهندسی معکوس و تحلیل ترافیک شبکه استفاده کردند تا ساختار و نحوه عملکرد این بدافزار را شناسایی کنند.

- هدف بدافزار Dark Power چیست و چگونه عمل میکند؟

هدف اصلی بدافزار Dark Power جمعآوری اطلاعات حساس و نفوذ به سیستمهای مختلف است. این بدافزار با استفاده از تکنیکهای پیشرفته رمزنگاری و استتار، سعی میکند به سیستمها نفوذ کرده و اطلاعات مهم را به سرقت ببرد. این بدافزار همچنین قادر به اجرای دستورات از راه دور و تغییر فایلهای سیستم قربانی است.

- چگونه میتوان از حملات بدافزار Dark Power جلوگیری کرد؟

برای جلوگیری از حملات بدافزار Dark Power، بهروزرسانی مداوم نرمافزارها و سیستمعاملها بسیار مهم است. همچنین استفاده از نرمافزارهای ضد بدافزار معتبر و انجام پویشهای منظم امنیتی میتواند به کاهش خطرات کمک کند. آموزش کارکنان در زمینه شناسایی ایمیلها و فایلهای مشکوک نیز از دیگر اقدامات پیشگیرانه مهم محسوب میشود.

این مقاله را به اشتراک بگذارید